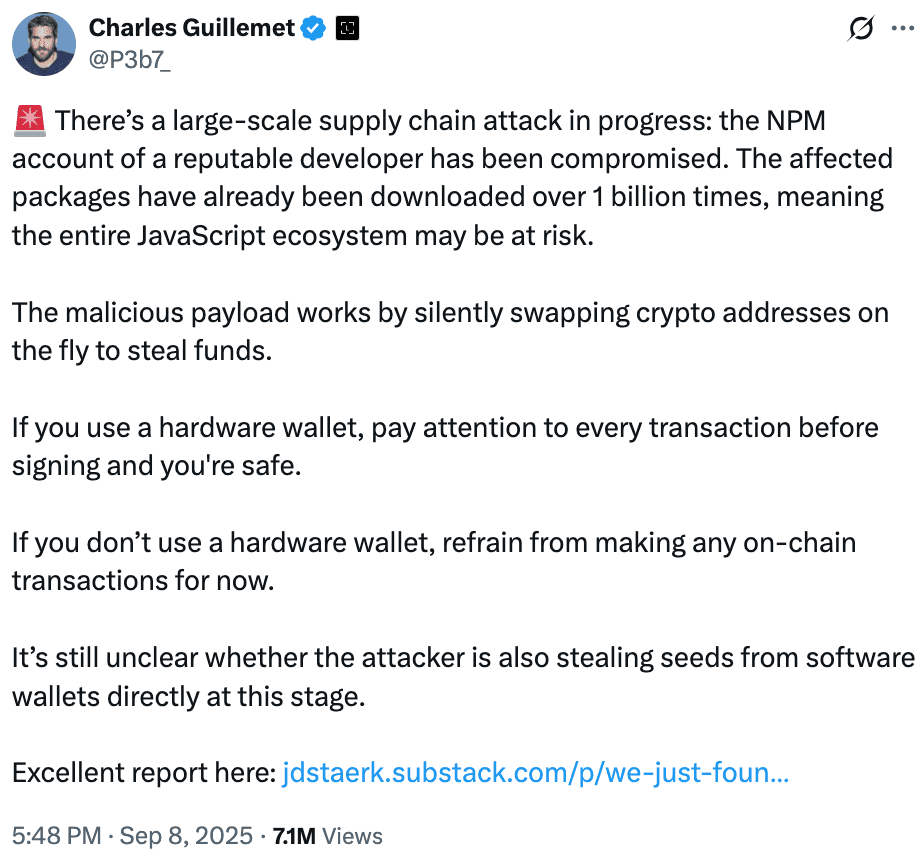

Op 8 september werd een aanzienlijke aanval op de softwaretoeleveringsketen ontdekt binnen het NPM-ecosysteem, die verschillende veelgebruikte JavaScript-bibliotheken trof. Het incident kwam voor het eerst onder de publieke aandacht toen Charles Guillemet, Chief Technology Officer van Ledger, waarschuwde dat het Node Package Manager-account van een vertrouwde ontwikkelaar was gecompromitteerd. Vroege beoordelingen suggereerden dat meer dan één miljard downloads waren blootgesteld aan verborgen malware die was ontworpen om cryptocurrency te stelen. Latere onderzoeken toonden echter aan dat de gecompromitteerde pakketten gezamenlijk meer dan 2,6 miljard wekelijkse downloads vertegenwoordigen.

Supply Chain Attack Exposes Over 2 Billion

Aanval op toeleveringsketen treft meer dan 2 miljard

De aanval richtte zich op het account van een ontwikkelaar bekend als "qix", die verschillende populaire JavaScript-bibliotheken onderhoudt. Deze omvatten chalk, strip-ansi, color-convert en debug, die allemaal worden gebruikt in talloze projecten in zowel server-side als front-end omgevingen. De aanvallers kregen toegang tot het account via een nep-ondersteunings-e-mail en pushten kwaadaardige updates naar ongeveer 18 pakketten. Vanwege geautomatiseerde afhankelijkheidsinstallaties verspreidde de malware zich snel binnen enkele uren na de inbraak.

Guillemet legde uit dat de kwaadaardige code was ontworpen om adressen van cryptocurrency-portefeuilles tijdens transacties stilzwijgend te vervangen. Dit stelde gebruikers die afhankelijk zijn van softwareportefeuilles bloot aan het risico om geld te verliezen als ze transacties goedkeurden zonder te merken dat het ontvangersadres was gewijzigd.

Malware Crypto Clipper en MetaMask

Beveiligingsonderzoekers identificeerden de malware als een type "crypto clipper". Het functioneert door portemonneetadressen in verschillende stadia van een transactie te vervangen. In gevallen waarin geen portemonnee wordt gedetecteerd, wijzigt de malware uitgaande gegevens binnen gedecentraliseerde applicaties door te haken aan browserfuncties zoals fetch en XMLHttpRequest. Hierdoor kan het adressen binnen applicatiegegevens scannen en wijzigen.

Als een portemonnee-extensie zoals MetaMask wordt gedetecteerd, wordt de malware directer door de transactie te onderscheppen voordat deze wordt ondertekend. Het wijzigt het portemonneetadres in het geheugen, zodat wanneer de gebruiker de transactie beoordeelt, het frauduleuze adres al aanwezig is. De malware maakt gebruik van het Levenshtein-algoritme, dat adressen genereert die sterk lijken op het origineel. Deze gelijkenis maakt het minder waarschijnlijk dat gebruikers de wijziging zullen opmerken.

Supply Chain Attack Exposes Over 2 Billion

Eerste tekenen van de aanval

Ontwikkelaars stuitten voor het eerst op tekenen van de aanval toen buildsystemen een onverwacht foutbericht terugstuurden. Verdere inspectie van een afhankelijkheid genaamd error-ex onthulde geobfusceerde code die een verdachte functie genaamd checkethereumw bevatte, wat wees op targeting van Ethereum-portefeuilles. Analisten bevestigden later dat de malware verwijzingen naar portemonneetadressen bevatte over verschillende blockchains, waaronder Bitcoin, Ethereum, Solana, Tron, Litecoin en Bitcoin Cash.

Onder de getroffen pakketten bevonden zich enkele van de meest gebruikte in het JavaScript-ecosysteem. Chalk alleen al ontvangt meer dan 300 miljoen wekelijkse downloads, debug meer dan 350 miljoen, en strip-ansi meer dan 260 miljoen. In totaal worden de gecompromitteerde bibliotheken wekelijks meer dan 2,6 miljard keer gedownload, wat de diepte van de impact op de ontwikkelaarsgemeenschap benadrukt.

Hardware versus software portefeuilles

Hoewel veel van de geïnfecteerde bibliotheken niet direct gekoppeld zijn aan cryptocurrency-projecten, betekent hun integratie in afhankelijkheidsketens dat zelfs niet-gerelateerde applicaties mogelijk zijn blootgesteld. Projecten die interageren met cryptocurrency-portefeuilles en gedecentraliseerde applicaties worden beschouwd als het hoogste risiconiveau.

Volgens Guillemet blijven gebruikers van hardwareportefeuilles met duidelijke ondertekeningsfuncties veilig, omdat dergelijke apparaten hen in staat stellen elke transactie te verifiëren voordat deze wordt goedgekeurd. Daarentegen lopen gebruikers van softwareportefeuilles grotere risico's en wordt hen geadviseerd uiterste voorzichtigheid te betrachten totdat de afhankelijkheden volledig zijn beoordeeld en beveiligd.

De aanvaller vinden en gestolen fondsen

De cryptocurrency-adressen van de aanvaller zijn geïdentificeerd en worden actief gemonitord dankzij de transparantie van openbare blockchains. Een primair Ethereum-adres dat aan de operatie is gekoppeld, is 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976, samen met verschillende andere back-upadressen. Op het moment van rapportage waren de gestolen fondsen nog niet verplaatst. Deze monitoring biedt een kans voor voortdurende analyse, hoewel de volledige omvang van de gestolen activa onduidelijk blijft.

Supply Chain Attack Exposes Over 2 Billion

JavaScript en de rol van de gemeenschap

De JavaScript- en web3-gemeenschappen hebben snel gehandeld om het incident in te dammen. Kwaadaardige versies van de gecompromitteerde pakketten zijn grotendeels verwijderd uit het register, maar er blijven risico's bestaan voor projecten die mogelijk nog steeds afhankelijk zijn van verouderde versies binnen hun lockfiles. Ontwikkelaars worden aangespoord om hun afhankelijkheden te auditen, veilige versies te vergrendelen en schone builds opnieuw te installeren om verdere blootstelling te voorkomen.

Beveiligingsprofessionals raden ontwikkelaars ook aan om inloggegevens te roteren, tweefactorauthenticatie af te dwingen op accounts zoals NPM en GitHub, en deterministische installatiemethoden zoals npm ci te gebruiken om strikte versiebeheer te handhaven. Bovendien wordt gebruikers geadviseerd om alle cryptocurrency-transacties zorgvuldig te verifiëren, vooral als ze afhankelijk zijn van softwareportefeuilles.

Laatste gedachten

Dit incident is beschreven als een van de meest uitgebreide inbreuken die het NPM-ecosysteem hebben getroffen. Hoewel de reactie van de gemeenschap relatief snel was, onderstreept de aanval de fragiliteit van moderne softwaretoeleveringsketens en de risico's die worden gecreëerd door wijdverbreide afhankelijkheid van open-source componenten.

Zoals Guillemet benadrukte, blijft het beoordelen van elke transactie vóór ondertekening essentieel. De inbreuk dient als een herinnering dat zelfs kleine bibliotheken die diep in de applicatie-infrastructuur zijn ingebed, aanzienlijke aanvalsvectoren kunnen worden wanneer ze worden gecompromitteerd. Voor zowel ontwikkelaars als gebruikers is voortdurende waakzaamheid nu een cruciaal onderdeel van het handhaven van beveiliging in de web3- en softwareontwikkelingsecosystemen.