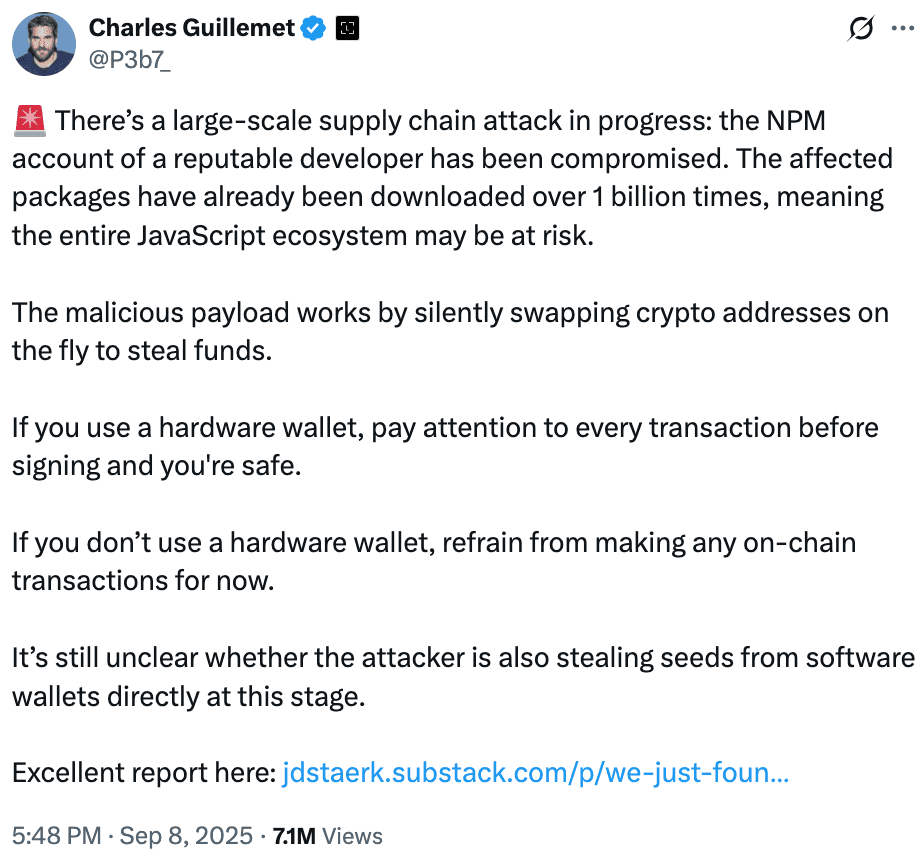

9月8日、NPMエコシステム内で大規模なソフトウェアサプライチェーン攻撃が発見され、広く使用されている複数のJavaScriptライブラリに影響が及びました。このインシデントは、Ledgerの最高技術責任者であるCharles Guillemet氏が、信頼されている開発者のNode Package Managerアカウントが侵害されたと警告を発したことで、最初に公になりました。初期の評価では、仮想通貨を盗むように設計された隠しマルウェアに10億件以上のダウンロードが晒されたと示唆されました。しかし、その後の調査により、侵害されたパッケージは合計で毎週26億回以上のダウンロードに相当することが明らかになりました。

サプライチェーン攻撃により20億件以上の情報が流出

サプライチェーン攻撃により20億件以上の情報が流出

この攻撃は、「qix」として知られる開発者のアカウントに焦点を当てていました。この開発者は、いくつかの人気のあるJavaScriptライブラリを管理しています。これには、chalk、strip-ansi、color-convert、debugなどが含まれ、これらはサーバーサイドとフロントエンドの両方の環境で無数のプロジェクトで使用されています。攻撃者は、偽のサポートメールを通じてアカウントにアクセスし、約18のパッケージに悪意のあるアップデートをプッシュしました。自動化された依存関係のインストールにより、マルウェアは侵害から数時間以内に急速に拡散しました。

Guillemet氏は、悪意のあるコードが、トランザクション中に仮想通貨ウォレットのアドレスを密かに置き換えるように設計されていたと説明しました。これにより、ソフトウェアウォレットに依存するユーザーは、受信者アドレスが変更されていることに気づかずにトランザクションを承認した場合、資金を失うリスクに晒されました。

マルウェアクリプトクリッパーとMetaMask

セキュリティ研究者は、このマルウェアを「クリプトクリッパー」の一種として特定しました。これは、トランザクションのさまざまな段階でウォレットアドレスを置き換えることで機能します。ウォレットが検出されない場合、マルウェアはfetchやXMLHttpRequestなどのブラウザ機能をフックすることで、分散型アプリケーション内の送信データを変更します。これにより、アプリケーションデータ内のアドレスをスキャンして変更することができます。

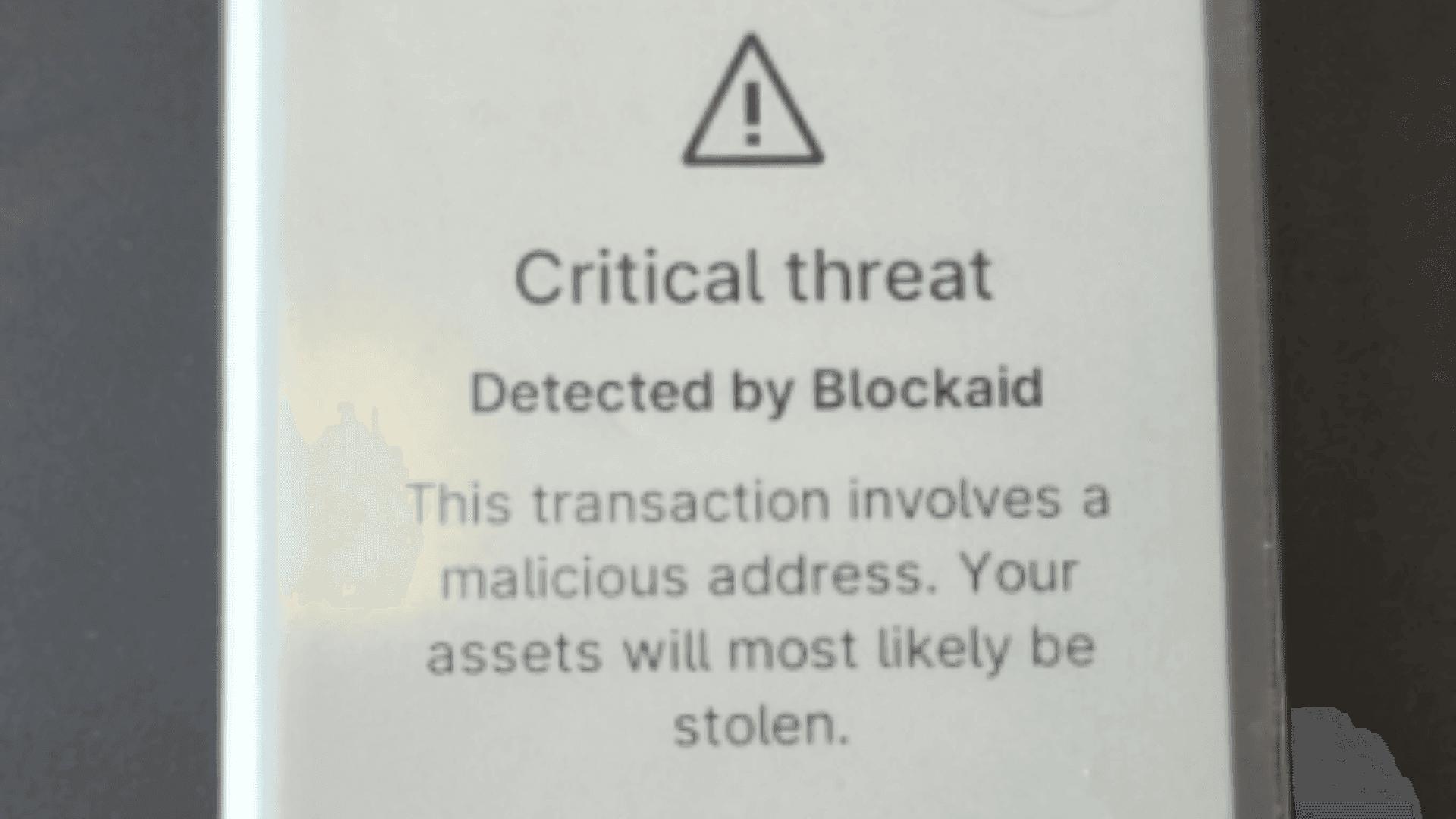

MetaMaskのようなウォレット拡張機能が検出された場合、マルウェアは署名される前にトランザクションを傍受することで、より直接的な行動をとります。メモリ内のウォレットアドレスを変更し、ユーザーがトランザクションを確認する際には、すでに不正なアドレスが配置されているようにします。このマルウェアは、元のものと酷似したアドレスを生成するレーベンシュタインアルゴリズムに依存しています。この類似性により、ユーザーが変更を特定する可能性が低くなります。

サプライチェーン攻撃により20億件以上の情報が流出

攻撃の最初の兆候

開発者は、ビルドシステムが予期しないエラーメッセージを返したときに、攻撃の兆候に最初に遭遇しました。error-exという依存関係をさらに調査すると、Ethereumウォレットを標的としていることを示すcheckethereumwという疑わしい関数を含む難読化されたコードが明らかになりました。アナリストは後に、マルウェアがBitcoin、Ethereum、Solana、Tron、Litecoin、Bitcoin Cashなど、複数のブロックチェーンにわたるウォレットアドレスへの参照を含んでいることを確認しました。

影響を受けたパッケージの中には、JavaScriptエコシステムで最も広く使用されているものがいくつかありました。Chalkだけで毎週3億回以上ダウンロードされ、debugは3億5000万回以上、strip-ansiは2億6000万回以上ダウンロードされています。合計すると、侵害されたライブラリは毎週26億回以上ダウンロードされており、開発者コミュニティ全体への影響の深さを浮き彫りにしています。

ハードウェアウォレット vs ソフトウェアウォレット

感染したライブラリの多くは仮想通貨プロジェクトに直接関連していませんが、依存関係チェーンへの統合により、無関係なアプリケーションでさえも晒された可能性があります。仮想通貨ウォレットや分散型アプリケーションとやり取りするプロジェクトは、最も高いリスクレベルにあると見なされています。

Guillemet氏によると、クリアサイニング機能を備えたハードウェアウォレットのユーザーは、承認前にすべてのトランザクションを確認できるため、安全なままです。対照的に、ソフトウェアウォレットのユーザーはより大きなリスクに直面しており、依存関係が完全にレビューされ、保護されるまで細心の注意を払うよう助言されています。

攻撃者の特定と盗まれた資金

攻撃者の仮想通貨アドレスは特定されており、パブリックブロックチェーンの透明性のおかげで積極的に監視されています。この操作に関連する主要なEthereumアドレスは0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976であり、いくつかの他のバックアップアドレスも存在します。報告時点では、盗まれた資金は移動されていませんでした。この監視は継続的な分析の機会を提供しますが、盗まれた資産の全容は不明なままです。

サプライチェーン攻撃により20億件以上の情報が流出

JavaScriptとコミュニティの役割

JavaScriptとweb3コミュニティは、このインシデントを封じ込めるために迅速に行動しました。侵害されたパッケージの悪意のあるバージョンは、ほとんどがレジストリから削除されましたが、ロックファイル内で古いバージョンに依存している可能性のあるプロジェクトにはリスクが残っています。開発者は、依存関係を監査し、安全なバージョンをロックし、クリーンなビルドを再インストールして、さらなる露出を防ぐよう促されています。

セキュリティ専門家はまた、開発者に対して、資格情報をローテーションし、NPMやGitHubなどのアカウントで二要素認証を強制し、npm ciのような決定論的なインストール方法を使用して厳格なバージョン管理を維持することを推奨しています。さらに、ユーザーは、特にソフトウェアウォレットに依存している場合は、すべての仮想通貨トランザクションを慎重に確認するよう助言されています。

最終的な考察

このインシデントは、NPMエコシステムに影響を与えた最も広範な侵害の1つとして説明されています。コミュニティの対応は比較的迅速でしたが、この攻撃は、現代のソフトウェアサプライチェーンの脆弱性と、オープンソースコンポーネントへの広範な依存によって生じるリスクを浮き彫りにしています。

Guillemet氏が強調したように、署名前にすべてのトランザクションを確認することは依然として不可欠です。この侵害は、アプリケーションインフラストラクチャの奥深くに埋め込まれた小さなライブラリでさえ、侵害された場合に重大な攻撃ベクトルになり得ることを思い出させるものです。開発者とユーザーの両方にとって、継続的な警戒は、web3およびソフトウェア開発エコシステムにおけるセキュリティを維持するための重要な部分となっています。