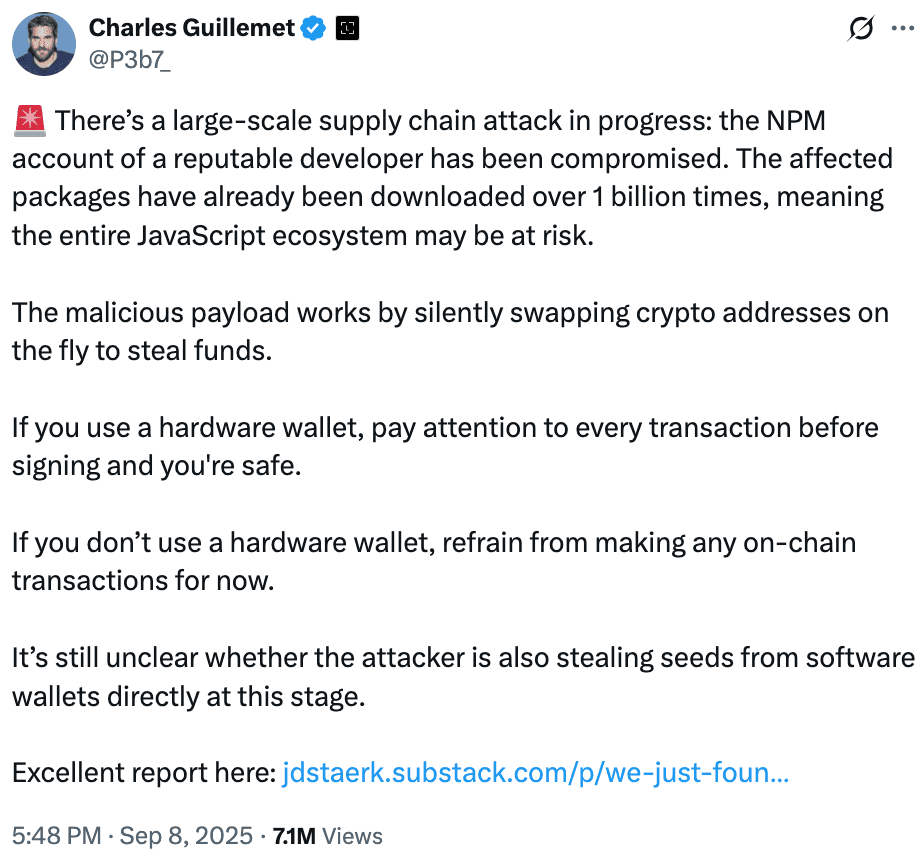

El 8 de septiembre se descubrió un importante ataque a la cadena de suministro de software dentro del ecosistema NPM, que afectó a varias librerías JavaScript muy utilizadas. El incidente salió a la luz pública cuando Charles Guillemet, director de tecnología de Ledger, emitió una advertencia de que la cuenta del Node Package Manager de un desarrollador de confianza había sido comprometida. Las primeras evaluaciones sugerían que más de mil millones de descargas estaban expuestas a malware oculto diseñado para robar cryptocurrency. Sin embargo, investigaciones posteriores revelaron que los paquetes comprometidos representan colectivamente más de 2.6 mil millones de descargas semanales.

Ataque a la cadena de suministro expone más de 2 mil millones

Ataque a la cadena de suministro expone más de 2 mil millones

El ataque se centró en la cuenta de un desarrollador conocido como "qix", que mantiene varias librerías JavaScript populares. Estas incluyen chalk, strip-ansi, color-convert y debug, todas las cuales se utilizan en innumerables proyectos tanto en entornos de servidor como de front-end. Los atacantes obtuvieron acceso a la cuenta a través de un correo electrónico de soporte falso e impulsaron actualizaciones maliciosas a alrededor de 18 paquetes. Debido a las instalaciones de dependencia automatizadas, el malware se propagó rápidamente a las pocas horas de la infracción.

Guillemet explicó que el código malicioso fue diseñado para reemplazar silenciosamente las direcciones de las billeteras de cryptocurrency durante las transacciones. Esto expuso a los usuarios que dependen de las software wallets al riesgo de perder fondos si aprobaban transacciones sin darse cuenta de que la dirección del destinatario había sido alterada.

Malware Crypto Clipper y MetaMask

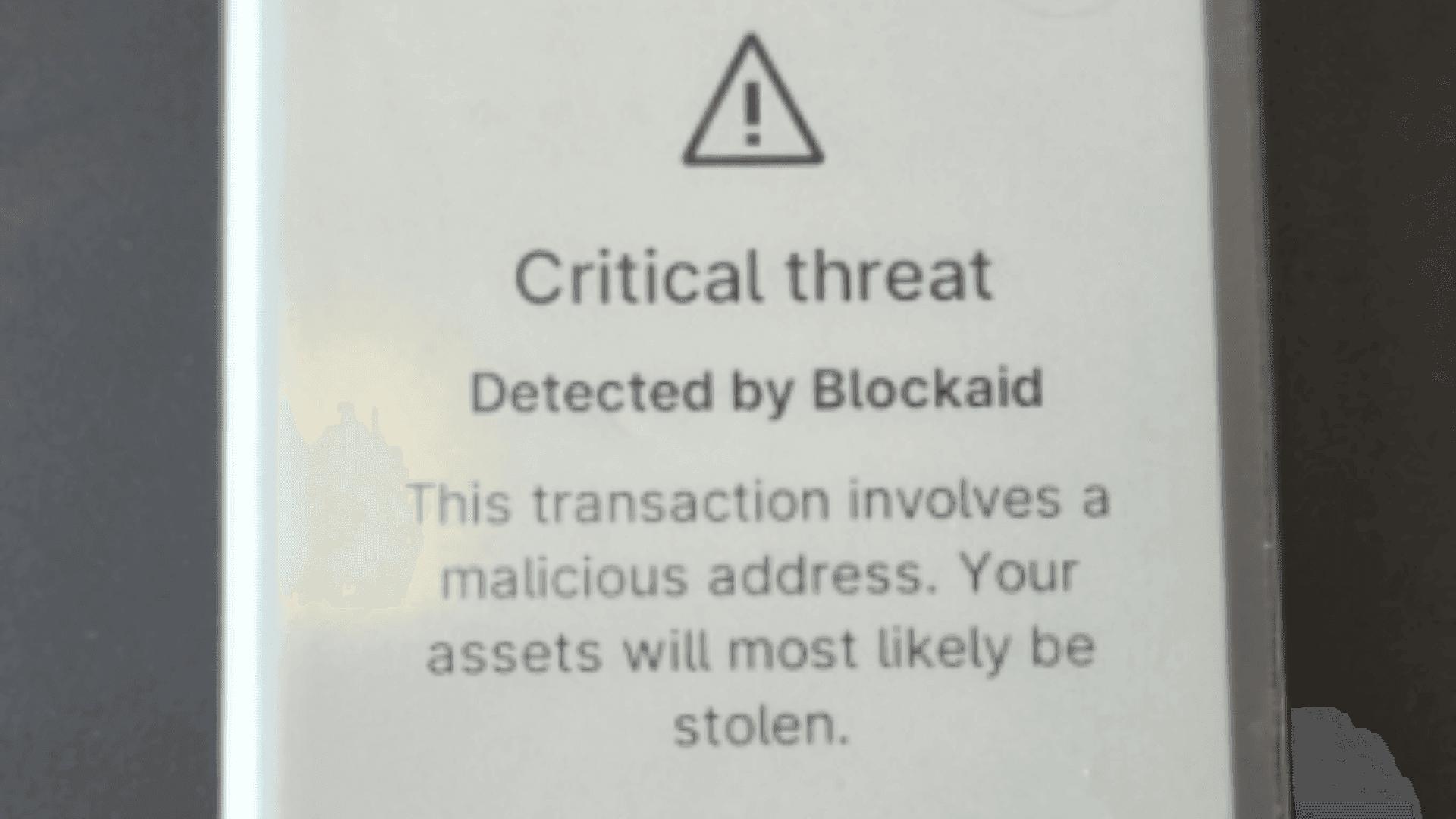

Los investigadores de seguridad identificaron el malware como un tipo de "crypto clipper". Funciona reemplazando las direcciones de las wallets en diferentes etapas de una transacción. En los casos en que no se detecta ninguna wallet, el malware modifica los datos salientes dentro de las decentralized applications al conectarse a funciones del navegador como fetch y XMLHttpRequest. Esto le permite escanear y alterar direcciones dentro de los datos de la aplicación.

Si se detecta una extensión de wallet como MetaMask, el malware se vuelve más directo al interceptar la transacción antes de que se firme. Modifica la dirección de la wallet en la memoria para que, cuando el usuario revise la transacción, la dirección fraudulenta ya esté en su lugar. El malware se basa en el algoritmo de Levenshtein, que genera direcciones que se parecen mucho a la original. Esta similitud hace que sea menos probable que los usuarios identifiquen la alteración.

Ataque a la cadena de suministro expone más de 2 mil millones

Primeros signos del ataque

Los desarrolladores encontraron por primera vez signos del ataque cuando los sistemas de compilación devolvieron un mensaje de error inesperado. Una inspección posterior de una dependencia llamada error-ex reveló código ofuscado que contenía una función sospechosa llamada checkethereumw, que indicaba el objetivo de las wallets de Ethereum. Los analistas confirmaron más tarde que el malware contenía referencias a direcciones de wallets en varias blockchains, incluidas Bitcoin, Ethereum, Solana, Tron, Litecoin y Bitcoin Cash.

Entre los paquetes afectados se encontraban algunos de los más utilizados en el ecosistema JavaScript. Solo Chalk recibe más de 300 millones de descargas semanales, debug más de 350 millones y strip-ansi más de 260 millones. En total, las librerías comprometidas se descargan colectivamente más de 2.6 mil millones de veces cada semana, lo que destaca la profundidad del impacto en la comunidad de desarrolladores.

Hardware vs Software Wallets

Aunque muchas de las librerías infectadas no están directamente vinculadas a proyectos de cryptocurrency, su integración en las cadenas de dependencia significa que incluso las aplicaciones no relacionadas pueden haber estado expuestas. Los proyectos que interactúan con cryptocurrency wallets y decentralized applications se consideran en el nivel más alto de riesgo.

Según Guillemet, los usuarios de hardware wallets con funciones de clear-signing permanecen seguros porque dichos dispositivos les permiten verificar cada transacción antes de la aprobación. Por el contrario, los usuarios de software wallets se enfrentan a una mayor exposición y se les aconseja que extremen la precaución hasta que las dependencias hayan sido revisadas y aseguradas por completo.

Encontrar al atacante y los fondos robados

Las direcciones de cryptocurrency del atacante han sido identificadas y están siendo monitoreadas activamente gracias a la transparencia de las public blockchains. Una dirección principal de Ethereum vinculada a la operación es 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976, junto con varias otras direcciones de respaldo. En el momento de la publicación del informe, los fondos robados no se habían movido. Este monitoreo brinda una oportunidad para el análisis continuo, aunque el alcance total de los activos robados sigue sin estar claro.

Ataque a la cadena de suministro expone más de 2 mil millones

JavaScript y el rol de la comunidad

Las comunidades de JavaScript y web3 han actuado rápidamente para contener el incidente. Las versiones maliciosas de los paquetes comprometidos se han eliminado en gran medida del registro, pero persisten los riesgos para los proyectos que aún pueden depender de versiones obsoletas dentro de sus lockfiles. Se insta a los desarrolladores a auditar sus dependencias, bloquear versiones seguras y reinstalar compilaciones limpias para evitar una mayor exposición.

Los profesionales de la seguridad también recomiendan que los desarrolladores roten las credenciales, apliquen la autenticación de dos factores en cuentas como NPM y GitHub, y utilicen métodos de instalación deterministas como npm ci para mantener un estricto control de versiones. Además, se aconseja a los usuarios que verifiquen cuidadosamente todas las transacciones de cryptocurrency, especialmente si dependen de software wallets.

Consideraciones finales

Este incidente ha sido descrito como una de las infracciones más extensas que ha afectado al ecosistema NPM. Si bien la respuesta de la comunidad fue relativamente rápida, el ataque subraya la fragilidad de las cadenas de suministro de software modernas y los riesgos creados por la dependencia generalizada de los componentes de código abierto.

Como enfatizó Guillemet, revisar cada transacción antes de firmar sigue siendo esencial. La infracción sirve como un recordatorio de que incluso las pequeñas librerías incrustadas profundamente en la infraestructura de la aplicación pueden convertirse en vectores de ataque significativos cuando se ven comprometidas. Para desarrolladores y usuarios por igual, la vigilancia continua es ahora una parte fundamental para mantener la seguridad en los ecosistemas de web3 y desarrollo de software.