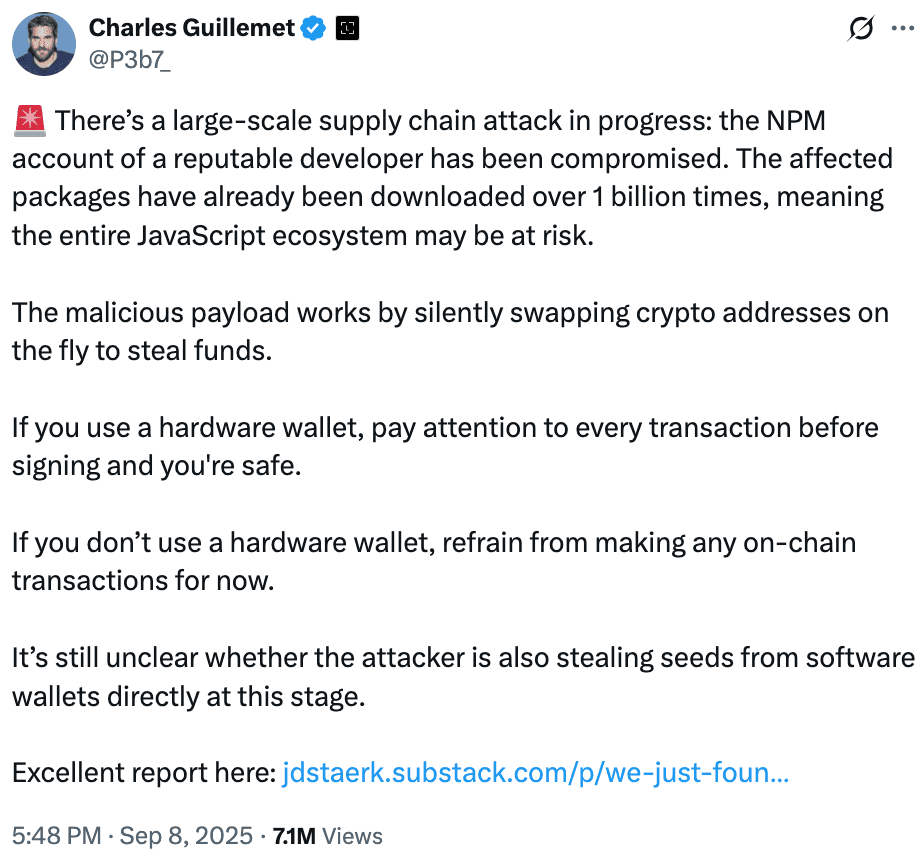

Am 8. September wurde ein signifikanter Supply Chain Attack innerhalb des NPM-Ökosystems entdeckt, der mehrere weit verbreitete JavaScript-Bibliotheken betraf. Der Vorfall wurde erstmals öffentlich bekannt, als Charles Guillemet, Chief Technology Officer von Ledger, eine Warnung herausgab, dass das Node Package Manager-Konto eines vertrauenswürdigen Entwicklers kompromittiert worden sei. Erste Einschätzungen deuteten darauf hin, dass über eine Milliarde Downloads einer versteckten Malware ausgesetzt waren, die darauf ausgelegt war, Kryptowährungen zu stehlen. Spätere Untersuchungen ergaben jedoch, dass die kompromittierten Pakete zusammen mehr als 2,6 Milliarden wöchentliche Downloads ausmachen.

Supply Chain Attack Exposes Over 2 Billion

Supply Chain Attack gefährdet über 2 Milliarden Downloads

Der Angriff konzentrierte sich auf das Konto eines Entwicklers namens „qix“, der mehrere beliebte JavaScript-Bibliotheken pflegt. Dazu gehören chalk, strip-ansi, color-convert und debug, die alle in unzähligen Projekten sowohl im Server-Side- als auch im Front-End-Bereich verwendet werden. Die Angreifer erhielten über eine gefälschte Support-E-Mail Zugang zum Konto und spielten bösartige Updates für etwa 18 Pakete ein. Aufgrund automatisierter Abhängigkeitsinstallationen verbreitete sich die Malware innerhalb weniger Stunden nach dem Breach rapide.

Guillemet erklärte, dass der bösartige Code darauf ausgelegt war, Kryptowährungs-Wallet-Adressen während Transaktionen stillschweigend zu ersetzen. Dies setzte Nutzer, die auf Software-Wallets angewiesen sind, dem Risiko aus, Gelder zu verlieren, wenn sie Transaktionen genehmigten, ohne zu bemerken, dass die Empfängeradresse geändert worden war.

Malware Crypto Clipper und MetaMask

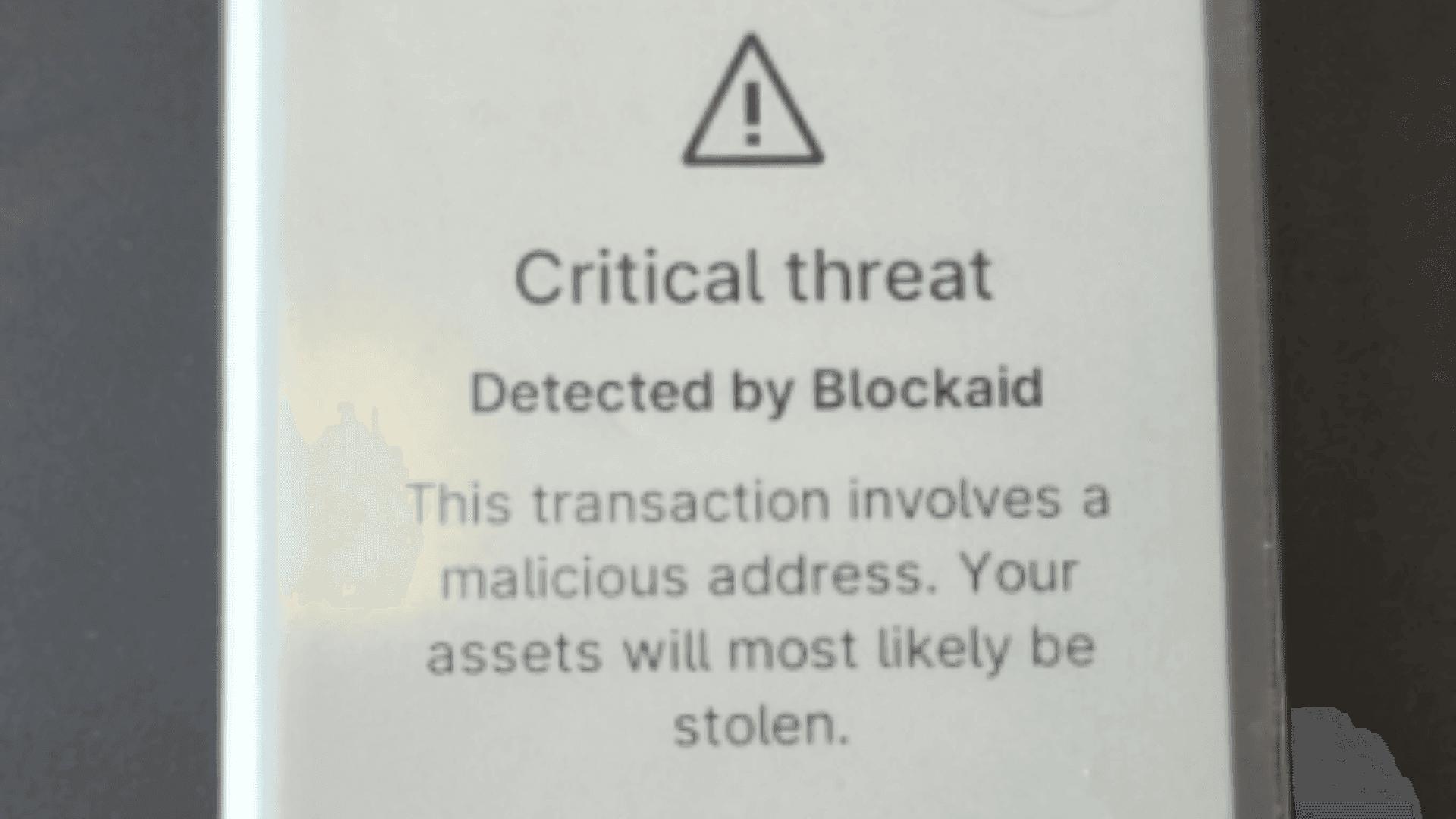

Sicherheitsforscher identifizierten die Malware als eine Art „Crypto Clipper“. Sie funktioniert, indem sie Wallet-Adressen in verschiedenen Phasen einer Transaktion ersetzt. In Fällen, in denen keine Wallet erkannt wird, modifiziert die Malware ausgehende Daten innerhalb dezentraler Anwendungen, indem sie sich in Browserfunktionen wie fetch und XMLHttpRequest einklinkt. Dies ermöglicht es ihr, Adressen innerhalb von Anwendungsdaten zu scannen und zu ändern.

Wird eine Wallet-Erweiterung wie MetaMask erkannt, wird die Malware direkter, indem sie die Transaktion abfängt, bevor sie signiert wird. Sie modifiziert die Wallet-Adresse im Speicher, sodass, wenn der Nutzer die Transaktion überprüft, die betrügerische Adresse bereits vorhanden ist. Die Malware basiert auf dem Levenshtein-Algorithmus, der Adressen generiert, die der ursprünglichen sehr ähnlich sind. Diese Ähnlichkeit verringert die Wahrscheinlichkeit, dass Nutzer die Änderung erkennen.

Supply Chain Attack Exposes Over 2 Billion

Erste Anzeichen des Angriffs

Entwickler stießen erstmals auf Anzeichen des Angriffs, als Build-Systeme eine unerwartete Fehlermeldung zurückgaben. Eine weitere Untersuchung einer Abhängigkeit namens error-ex enthüllte obfuskierten Code, der eine verdächtige Funktion namens checkethereumw enthielt, die auf die Zielrichtung Ethereum-Wallets hinwies. Analysten bestätigten später, dass die Malware Verweise auf Wallet-Adressen über mehrere Blockchains hinweg enthielt, darunter Bitcoin, Ethereum, Solana, Tron, Litecoin und Bitcoin Cash.

Zu den betroffenen Paketen gehörten einige der meistgenutzten im JavaScript-Ökosystem. Chalk allein verzeichnet über 300 Millionen wöchentliche Downloads, debug über 350 Millionen und strip-ansi über 260 Millionen. Insgesamt werden die kompromittierten Bibliotheken zusammen über 2,6 Milliarden Mal pro Woche heruntergeladen, was die Tiefe des Impacts auf die Entwickler-Community verdeutlicht.

Hardware- vs. Software-Wallets

Obwohl viele der infizierten Bibliotheken nicht direkt mit Kryptowährungsprojekten verbunden sind, bedeutet ihre Integration in Abhängigkeitsketten, dass selbst nicht verwandte Anwendungen betroffen sein könnten. Projekte, die mit Kryptowährungs-Wallets und dezentralen Anwendungen interagieren, gelten als am stärksten gefährdet.

Laut Guillemet bleiben Nutzer von Hardware-Wallets mit Clear-Signing-Funktionen sicher, da solche Geräte es ihnen ermöglichen, jede Transaktion vor der Genehmigung zu überprüfen. Im Gegensatz dazu sind Nutzer von Software-Wallets einem größeren Risiko ausgesetzt und werden angewiesen, äußerste Vorsicht walten zu lassen, bis die Abhängigkeiten vollständig überprüft und gesichert wurden.

Den Angreifer und gestohlene Gelder finden

Die Kryptowährungsadressen des Angreifers wurden identifiziert und werden dank der Transparenz öffentlicher Blockchains aktiv überwacht. Eine primäre Ethereum-Adresse, die mit der Operation verbunden ist, lautet 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976, zusammen mit mehreren anderen Backup-Adressen. Zum Zeitpunkt der Berichterstattung waren die gestohlenen Gelder noch nicht bewegt worden. Diese Überwachung bietet eine Möglichkeit zur fortlaufenden Analyse, obwohl das volle Ausmaß der gestohlenen Assets unklar bleibt.

Supply Chain Attack Exposes Over 2 Billion

JavaScript und die Rolle der Community

Die JavaScript- und Web3-Communities haben schnell gehandelt, um den Vorfall einzudämmen. Bösartige Versionen der kompromittierten Pakete wurden größtenteils aus dem Registry entfernt, aber Risiken bestehen weiterhin für Projekte, die möglicherweise noch auf veraltete Versionen in ihren Lockfiles angewiesen sind. Entwickler werden dringend gebeten, ihre Abhängigkeiten zu überprüfen, sichere Versionen zu sperren und saubere Builds neu zu installieren, um eine weitere Exposition zu verhindern.

Sicherheitsexperten empfehlen Entwicklern außerdem, Anmeldeinformationen zu rotieren, die Zwei-Faktor-Authentifizierung für Konten wie NPM und GitHub zu erzwingen und deterministische Installationsmethoden wie npm ci zu verwenden, um eine strenge Versionskontrolle aufrechtzuerhalten. Zusätzlich wird Nutzern geraten, alle Kryptowährungstransaktionen sorgfältig zu überprüfen, insbesondere wenn sie auf Software-Wallets angewiesen sind.

Abschließende Gedanken

Dieser Vorfall wurde als einer der umfangreichsten Breaches beschrieben, die das NPM-Ökosystem betroffen haben. Obwohl die Reaktion der Community relativ schnell erfolgte, unterstreicht der Angriff die Fragilität moderner Software-Supply-Chains und die Risiken, die durch die weit verbreitete Abhängigkeit von Open-Source-Komponenten entstehen.

Wie Guillemet betonte, bleibt die Überprüfung jeder Transaktion vor der Signatur unerlässlich. Der Breach erinnert daran, dass selbst kleine Bibliotheken, die tief in der Anwendungsinfrastruktur eingebettet sind, bei Kompromittierung zu signifikanten Angriffsvektoren werden können. Für Entwickler und Nutzer gleichermaßen ist anhaltende Wachsamkeit nun ein kritischer Bestandteil der Aufrechterhaltung der Sicherheit in den Web3- und Softwareentwicklungs-Ökosystemen.