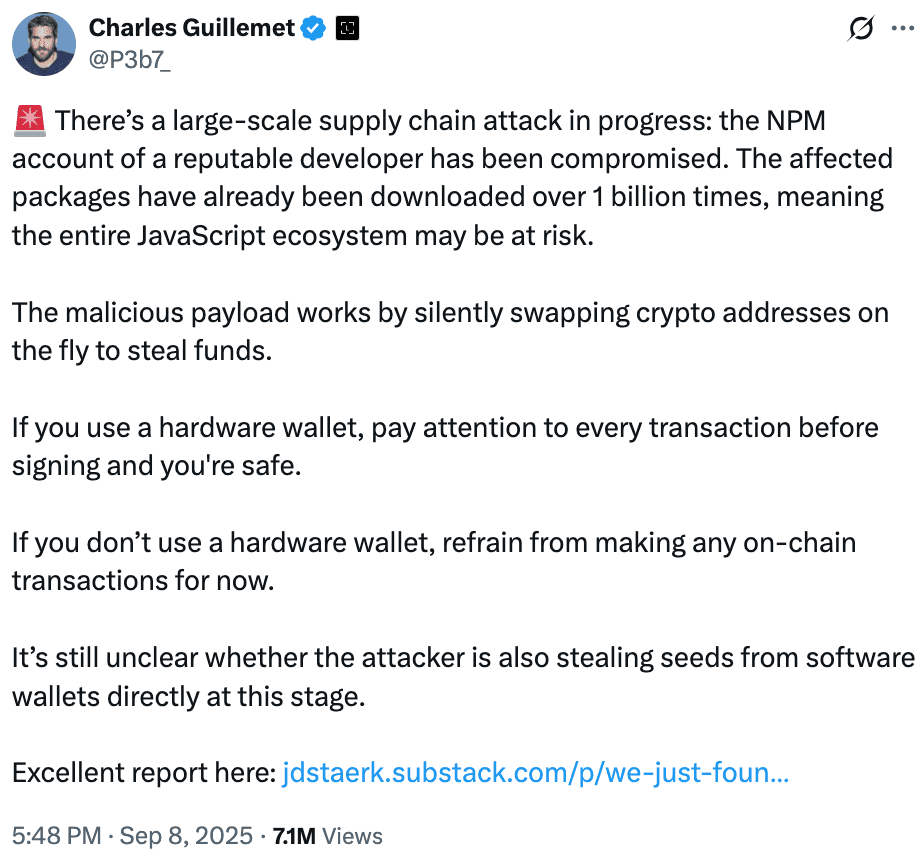

في 8 سبتمبر، تم اكتشاف هجوم كبير على سلسلة توريد البرامج داخل نظام NPM البيئي، مما أثر على العديد من مكتبات JavaScript واسعة الاستخدام. لفت الحادث الانتباه العام لأول مرة عندما أصدر تشارلز جيليميت، كبير مسؤولي التكنولوجيا في Ledger، تحذيرًا بأن حساب Node Package Manager لمطور موثوق به قد تم اختراقه. أشارت التقييمات الأولية إلى أن أكثر من مليار عملية تنزيل تعرضت لبرامج ضارة مخفية مصممة لسرقة العملات المشفرة. ومع ذلك، كشفت التحقيقات اللاحقة أن الحزم المخترقة تمثل مجتمعة أكثر من 2.6 مليار عملية تنزيل أسبوعية.

هجوم سلسلة التوريد يعرض أكثر من 2 مليار للخطر

هجوم سلسلة التوريد يعرض أكثر من 2 مليار للخطر

ركز الهجوم على حساب مطور يُعرف باسم "qix"، والذي يحتفظ بالعديد من مكتبات JavaScript الشهيرة. وتشمل هذه المكتبات chalk، وstrip-ansi، وcolor-convert، وdebug، وكلها تستخدم في عدد لا يحصى من المشاريع في بيئات الخادم والواجهة الأمامية. تمكن المهاجمون من الوصول إلى الحساب من خلال بريد إلكتروني مزيف للدعم ودفعوا تحديثات ضارة إلى حوالي 18 حزمة. وبسبب التثبيت التلقائي للتبعيات، انتشرت البرامج الضارة بسرعة في غضون ساعات من الاختراق.

أوضح جيليميت أن الكود الخبيث كان مصممًا لاستبدال عناوين محافظ العملات المشفرة بصمت أثناء المعاملات. وقد عرض هذا المستخدمين الذين يعتمدون على محافظ البرامج لخطر فقدان الأموال إذا وافقوا على المعاملات دون ملاحظة أن عنوان المستلم قد تم تغييره.

برامج ضارة لقص العملات المشفرة وMetaMask

حدد باحثو الأمن البرامج الضارة على أنها نوع من "قاطعة العملات المشفرة". تعمل عن طريق استبدال عناوين المحافظ في مراحل مختلفة من المعاملة. في الحالات التي لا يتم فيها اكتشاف محفظة، تقوم البرامج الضارة بتعديل البيانات الصادرة داخل التطبيقات اللامركزية عن طريق ربط وظائف المتصفح مثل fetch وXMLHttpRequest. وهذا يسمح لها بمسح وتعديل العناوين داخل بيانات التطبيق.

إذا تم اكتشاف امتداد محفظة مثل MetaMask، تصبح البرامج الضارة أكثر مباشرة عن طريق اعتراض المعاملة قبل توقيعها. تقوم بتعديل عنوان المحفظة في الذاكرة بحيث عندما يراجع المستخدم المعاملة، يكون العنوان الاحتيالي موجودًا بالفعل. تعتمد البرامج الضارة على خوارزمية Levenshtein، التي تولد عناوين تشبه الأصل إلى حد كبير. هذا التشابه يجعل من غير المرجح أن يحدد المستخدمون التغيير.

هجوم سلسلة التوريد يعرض أكثر من 2 مليار للخطر

العلامات الأولى للهجوم

واجه المطورون أولى علامات الهجوم عندما أعادت أنظمة البناء رسالة خطأ غير متوقعة. كشف فحص إضافي لتبعية تسمى error-ex عن كود مشوش يحتوي على دالة مشبوهة تسمى checkethereumw، والتي أشارت إلى استهداف محافظ Ethereum. أكد المحللون لاحقًا أن البرامج الضارة تحتوي على إشارات إلى عناوين المحافظ عبر العديد من سلاسل الكتل، بما في ذلك Bitcoin وEthereum وSolana وTron وLitecoin وBitcoin Cash.

كان من بين الحزم المتأثرة بعض من أكثرها استخدامًا في نظام JavaScript البيئي. يتلقى Chalk وحده أكثر من 300 مليون عملية تنزيل أسبوعيًا، وdebug أكثر من 350 مليونًا، وstrip-ansi أكثر من 260 مليونًا. في المجموع، يتم تنزيل المكتبات المخترقة مجتمعة أكثر من 2.6 مليار مرة كل أسبوع، مما يسلط الضوء على عمق التأثير عبر مجتمع المطورين.

المحافظ الصلبة مقابل المحافظ البرمجية

على الرغم من أن العديد من المكتبات المصابة ليست مرتبطة مباشرة بمشاريع العملات المشفرة، إلا أن دمجها في سلاسل التبعية يعني أن التطبيقات غير ذات الصلة قد تكون تعرضت للخطر. تعتبر المشاريع التي تتفاعل مع محافظ العملات المشفرة والتطبيقات اللامركزية في أعلى مستوى من المخاطر.

وفقًا لجيليميت، يظل مستخدمو المحافظ الصلبة ذات ميزات التوقيع الواضح آمنين لأن هذه الأجهزة تسمح لهم بالتحقق من كل معاملة قبل الموافقة. على النقيض من ذلك، يواجه مستخدمو المحافظ البرمجية تعرضًا أكبر وينصحون بتوخي الحذر الشديد حتى يتم مراجعة التبعيات وتأمينها بالكامل.

العثور على المهاجم والأموال المسروقة

تم تحديد عناوين العملات المشفرة للمهاجم ويتم مراقبتها بنشاط بفضل شفافية سلاسل الكتل العامة. العنوان الأساسي لـ Ethereum المرتبط بالعملية هو 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976، بالإضافة إلى العديد من العناوين الاحتياطية الأخرى. في وقت إعداد التقرير، لم يتم نقل الأموال المسروقة. توفر هذه المراقبة فرصة للتحليل المستمر، على الرغم من أن النطاق الكامل للأصول المسروقة لا ي